Informática atuando a serviço da espionagem e do totalitarismo

TODOS NÓS ESTAMOS VIGIADOS E FICHADOS

Muita gente se espantou com as revelações do ex-espião Edward Snowden de que os Estados Unidos invadiram comunicações privadas da presidenta Dilma, da Petrobras e dados pessoais de milhões de cidadãos brasileiros. Como se esta fosse uma prática recente, só possível a partir das novas tecnologias.

É fato que, por meio da Agência Nacional de Segurança (NSA), os EUA roubaram chaves de segurança, alteraram programas de computadores e forçaram dezenas de empresas a colaborar com o objetivo de ter acesso a comunicações privadas, tanto dentro quanto fora do território norte-americano.

A NSA não respeitou limite algum: correios eletrônicos, compras na internet, rede VPN, conexões de alta segurança (o famoso SSL), acesso aos serviços de telefonia da Microsoft, Facebook, Yahoo e Google… a lista dos novos territórios de caça é interminável.

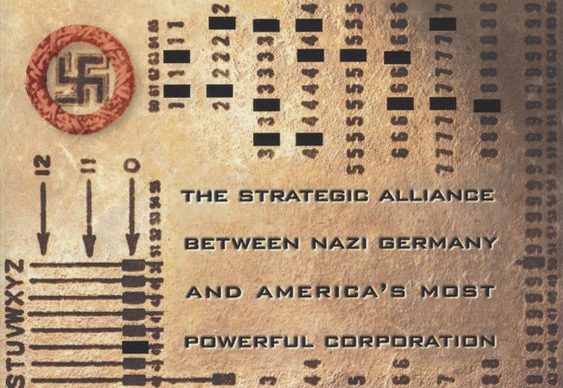

NAZISTAS DE LÁ E DE CÁ

Mas é preciso lembrar que a informática ao serviço do totalitarismo existe desde os anos 40, durante a Segunda Guerra Mundial. Se os campos de extermínio nazistas foram tão eficazes foi porque os alemães usaram as máquinas IBM que funcionavam com os cartões perfurados para contabilizar as pessoas que eram mandadas para a morte nas câmaras de gás.

Do mesmo modo, a Operação Condor que funcionou entre as ditaduras da América do Sul para perseguir opositores foi montada com o suporte de computadores vendidos pelos EUA para os regimes militares sul-americanos. Os aparelhos serviam para fichar as pessoas consideradas “subversivas”.

Daí, que você deve ler a análise do pesquisador francês e especialista das novas tecnologias, Jacques Henno, sobre os abusos e tendências que se inscrevem na atual era marcada pelo lobby entre os militares e a informática, na agência Carta Maior, intitulada “Estamos todos vigiados e fichados”.

Clique também na imagem acima para ver a capa completa do livro de Edwin Black sobre a participação da IBM na barbárie conhecida como a Solução Final.